Report-Vorlage A.5 Risikoanalyse

Am Ende dieses Beitrag finden alle Anwender den Report A.5 Risikoanalyse in einer ersten Beta-Version zum Einsatz in verinice ab der Version 1.17 inklusive zum Download. Der Report verlangt verschiedene Vorgaben, die im Rahmen der Risikoanalyse umzusetzen sind und die im Folgenden zusammenfassend dargestellt werden.

Feedback, Anregungen und Verbesserungsvorschläge können Sie direkt in diesem Beitrag diskutieren. das verinice.TEAM wird diese bis zum kommenden Release in der KW 15 möglichst berücksichtigen.

Risikoanalyse nach BSI-Standard 200-3 in verinice

Im ersten Schrittt ist festzulegen, für welche Zielobjekt eine Risikoanalyse erforderlich ist. Der BSI-Standard 200-3 legt fest:

In bestimmten Fällen muss jedoch eine explizite Risikoanalyse durchgeführt werden, beispielsweise wenn der betrachtete Informationsverbund Zielobjekte enthält, die

- einen hohen oder sehr hohen Schutzbedarf in mindestens einem der drei Grundwerte Vertraulich keit, Integrität oder Verfügbarkeit haben oder

- mit den existierenden Bausteinen des IT-Grundschutzes nicht hinreichend abgebildet (modelliert) werden können oder

- in Einsatzszenarien (Umgebung, Anwendung) betrieben werden, die im Rahmen des IT-Grund schutzes nicht vorgesehen sind.

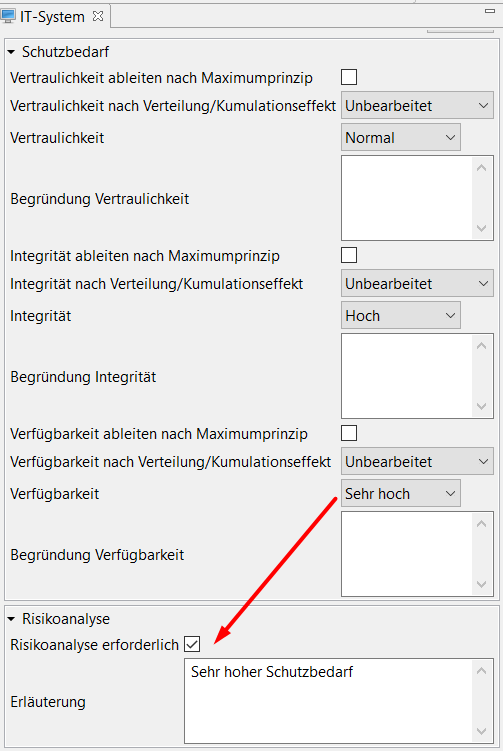

Für jedes Zielobjekt muss entsprechend in verinice die Checkbox Risikoanalyse erforderlich im Abschnitt Risikoanalyse gesetzt werden, wenn eines der obenstehenden Kriterien zutrifft:

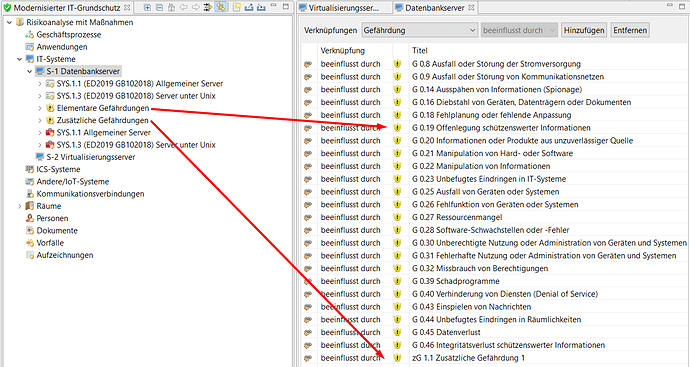

Im zweiten Schritt ist eine Gefährdungsübersicht zu erstellen. Diese erzeugt verinice durch Verknüpfung mit den jeweiligen elementaren Gefährdungen automatisch bei der Modellierung. Nach BSI-Standard 200-3 sind darüber hinaus zusätzliche/spezifische Gefährdungen zu berücksichtigen. Es empfiehlt sich, diese in einer separaten Gefährdungsgruppe zu erfassen:

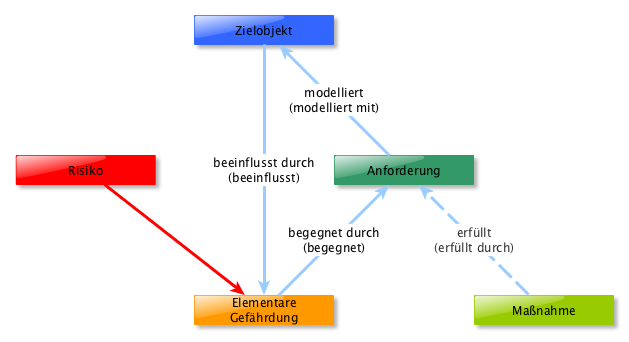

Damit diese neu erstellten Gefährdungen wie auch alle anderen Objekte (Anforderungen und Maßnahmen) im Risikomodell korrekt berücksichtigt werden, müssen ggfs. Verknüpfungen hinzugefügt werden. Eine Hilfestellung bietet hier das Risikomodell nach BSI-Standard 200-3 in verinice:

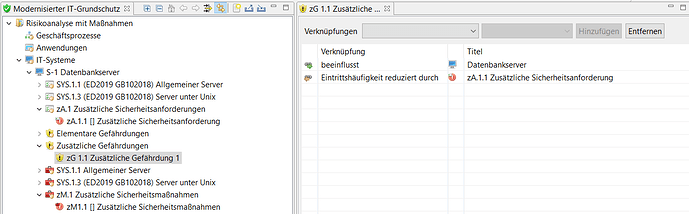

Für eine zusätzliche Gefährdung muss demnach:

- Die Verknüpfung beeinflusst zum Zielobjekt hinzugefügt werden.

- Eine bereits bestehende Anforderung ausgewählt oder eine neue Anforderung erzeugt werden.Es empfiehlt sich dazu eine generische Anforderung zu erstellen, etwa „Anforderungen für zusätzliche Gefährdungen“

- Die Verknüpfung begegnet durch zu dieser Anforderung hinzugefügt werden.

- Die Verknüpfung modelliert von dieser Anforderung zum Zielobjekt hinzugefügt werden.

- Anwender die explizit mit dem Objekttyp Maßnahmen arbeiten erstellen zudem eine entsprechende Maßnahme und verknüpfen diese mittels erfüllt mit der jeweiligen Anforderung.

Die folgende Abbildung zeigt ein Beispiel:

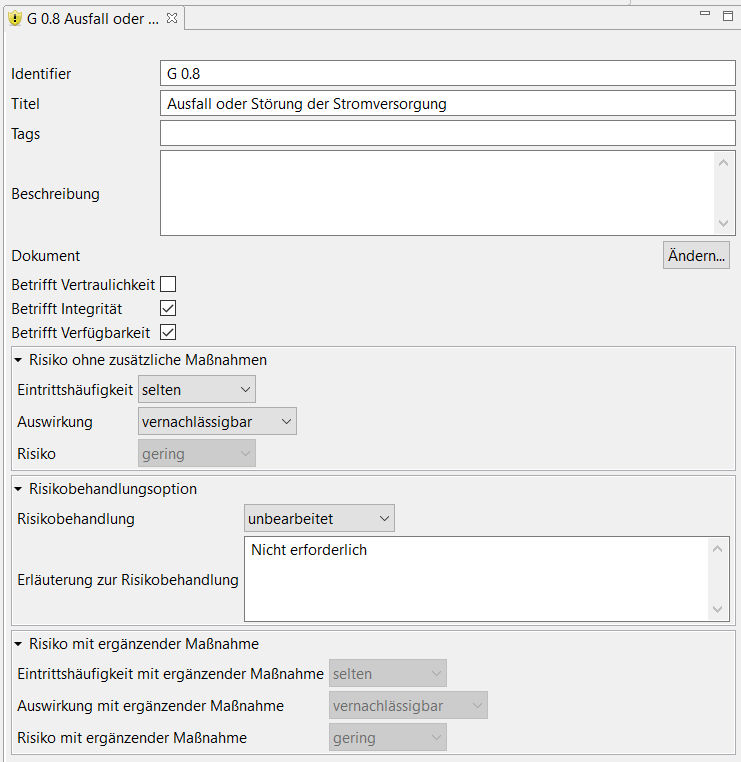

Im dritten Schritt folgt die Risikoeinstufung der bisher identifizierten elementaren und zusätzlichen Gefährdungen, die am treffendsten im BSI Standard 200-2 beschrieben wird:

Die Risikoanalyse ist zweistufig angelegt. Für jedes Zielobjekt und jede Gefährdung wird eine Bewertung unter der Annahme vorgenommen, dass bereits Sicherheitsmaßnahmen umgesetzt oder geplant worden sind. In der Regel wird es sich hierbei um Sicherheitsmaßnahmen handeln, die aus den Basis- und Standard-Anforderungen des IT-Grundschutz-Kompendiums abgeleitet worden sind. An die erste Bewertung schließt sich eine zweite an, bei der mögliche Sicherheitsmaßnahmen zur Risikobehandlung betrachtet werden. Durch einen Vorher-Nachher-Vergleich lässt sich die Wirksamkeit der Sicherheitsmaßnahmen prüfen, die zur Risikobehandlung eingesetzt worden sind.

Erste Stufe: Einstufung aller Risiken (in den Gefährdungen) hinsichtlich Eintrittshäufigkeit und Auswirkung:

- Eintrittshäufigkeit: Unter der Voraussetzung, dass die Betrachtung bereits umgesetzte oder geplante Sicherheitsmaßnahmen berücksichtigt (ohne zusätzliche Maßnahmen - laut BSI Maßnahmen zur Basis und Standard-Absicherung), wird die Eintrittshäufigkeit im Normalfall niedrig eingestuft werden können. Hierfür spricht auch, dass Maßnahmen meistens die Eintrittshäufigkeit reduzieren.Irritierend ist hierbei die Unterscheidung zwischen umgesetzt und geplant . Da die Einstufung zum Ziel hat, ggfs. erforderliche zusätzliche ( ergänzende ) Sicherheitsmaßnahmen zu identifizieren, werden alle modellierten Sicherheitsmaßnahmen als bereits umgesetzt verstanden. Die Betrachtung, ob noch nicht umgesetzte (geplante) Sicherheitsmaßnahmen Risiken bergen, wird im Rahmen der Realisierungsplanung betrachtet!

- Auswirkung: Zur Betrachtung der möglichen Auswirkung wird empfohlen, den Schutzbedarf des Zielobjektes heranzuziehen. Ist der Schutzbedarf in einem der drei Grundwerte z.B. sehr hoch, so kann daraus abgeleitet werden, dass auch die Auswirkung entsprechend hoch bzw. existenzbedrohend ist.Prinzipiell ließen sich die Definitionen von Schutzbedarf und Auswirkung aufeinander abstimmen, so dass sich die Auswirkung vereinfachend sogar automatisch ableiten ließe (verinice wird standardmäßig deshalb mit vier Stufen sowohl für den Schutzbedarf als auch die Auswirkung ausgeliefert).Da die Risikobetrachtung nach BSI anders als die Schutzbedarfsfestlegung aber nicht je Grundwert (Vertraulichkeit, Integrität, Verfügbarkeit) differenziert erfolgt, wäre hier nach einer Art Maximumprinzip abzuleiten.

Die folgende Abbildung zeigt die Risikoeinstufung für ein geringes Risiko:

Zweite Stufe: Auf Grundlage des Risikoappetits der Organisation ist zu entscheiden, welche Risiken wie behandelt werden können bzw. müssen.

- Die Akzeptanz von Risiken ist zu dokumentieren und von der Geschäftsführung zu genehmigen.

- Die Vermeidung und der Transfer von Risiken sind analog zu dokumentieren, die Risiken sollten anschließend nicht mehr vorliegen.

- Alle verbleibenden Risiken, die nicht akzeptiert werden können, sind zu reduzieren.

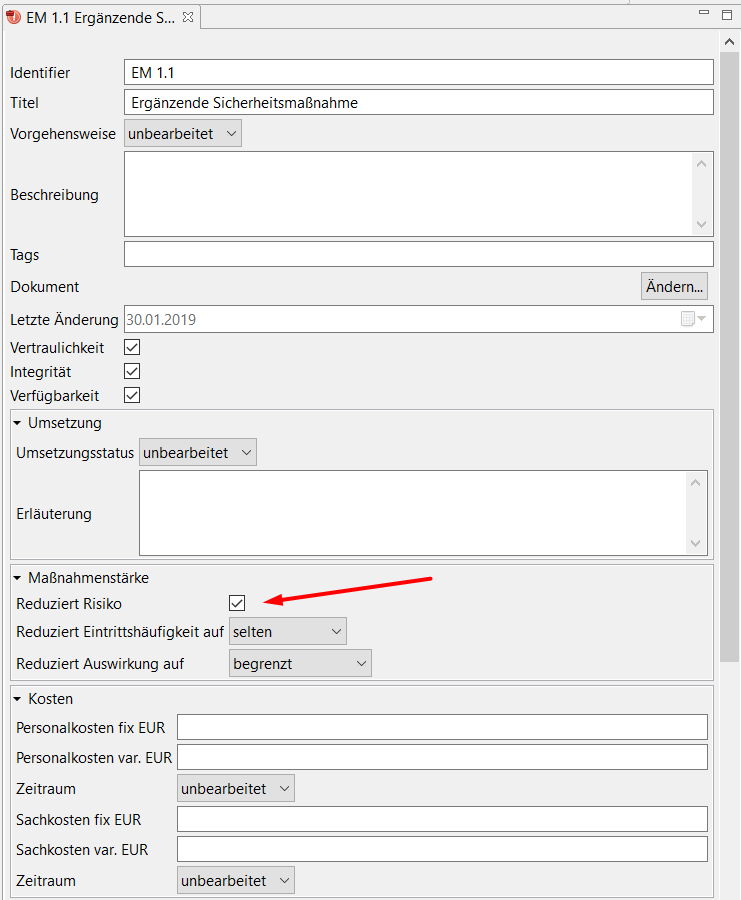

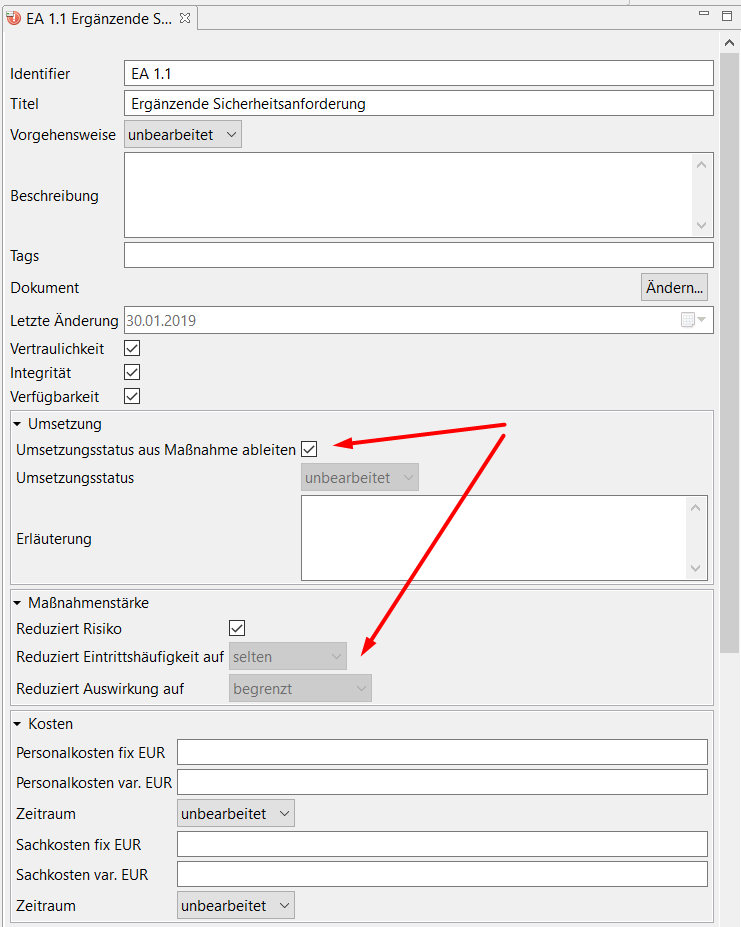

Bei dieser Risikoreduktion sind nun ergänzende Sicherheitsmaßnahmen zu definieren und in verinice nebst den der erforderlichen Verknüpfungen anzulegen. Anwender die mit dem Objekttyp Maßnahmen arbeiten, dokumentieren den jeweiligen Effekt der ergänzenden Sicherheitsmaßnahme im Abschnitt Maßnahmenstärke und vererben diesen auf die jeweilige Anforderung:

Ableitung aus Maßnahme:

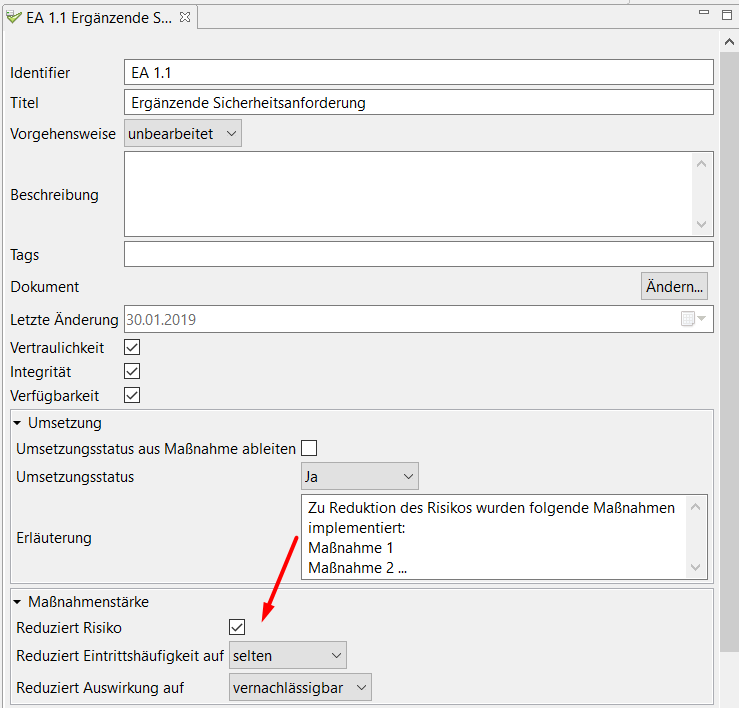

Anwender, welche die Maßnahmenumsetzung im Objekt Anforderung abbilden, sparen hier etwas Aufwand, unabhängig davon haben beide Vorgehensweisen Ihre Berechtigung:

Report-Vorlage für den Modernisierten IT-Grundschutz zum Download:

Achtung - Beta-Version bis zum endgültigen Release können sich noch Änderungen ergeben!

Neu in Beta 6:

- Der Schutzbedarf für die Zielobjekte wird nun in Textform ausgegeben.

- Die Gefährdungen werden korrekt sortiert.

- Die Erläuterung zur Risikoanalyse wird je Zielobjekt ausgegeben wenn vorhanden.

bp-A5-riskanalysis-v6.rptdesign (994,7 KB)

Neu in Beta 4:

- Stabilität des Reports in Grenzfällen verbessert.

- Korrektur - es werden nur noch Zielobjekte ausgegeben, bei denen die Option „Risikoanalyse erforderlich“ ausgewählt ist.