Hallo,

meine absolute Bewunderung gilt all jenen, die jedem System die entsprechenden Bausteine zuordnen (also modellieren) und dann für jeden modellierten Baustein die jeweilige Umsetzung der Anforderungen beschreiben.

Ich mache mal ein Beispiel für unsere, im zertifizierten Verbund befindlichen, Windows Server:

Dadurch dass wir das empfohlene Konzept vom BSI, ein Dienst pro Server, ziemlich stringent umgesetzt haben, kommen wir mit allen Managementsystemen auf über 50 Server. Nachdem ich die Server gruppiert habe, waren es immer noch ca. 30 Gruppen. Jedem Server oder jeder Gruppe hätte ich dann min. zwei Bausteine (SYS.1.1 Allgemeiner Server und SYS.1.2.2 Windows Server) zuordnen müssen. Das wären dann jeweils 34 Anforderungen bei normalem oder 49 Anforderungen bei erhöhtem Schutzbedarf. Also im Gesamten mindestens 34x30=1020 Anforderungen. Nur für die Server!!

Wenn ich dann den Grundschutz-Check mache, merke ich, dass ich bei 95% immer wieder das Gleiche beschreibe. Denn bei uns werden alle Server auf demselben Virtualisierungscluster betrieben, alle Server über denselben Beschaffungsprozess beschafft, über die gleichen Administratoren administriert oder über denselben Aussonderungsprozess außer Betrieb genommen (so wie wahrscheinlich bei vielen).

Der Konsolidator und der Masseneditor sind hier eine gute Hilfe. Danke an Sernet. Bleiben aber immer noch 1020 Anforderungen für die Server, die ich regelmäßig (nach den neuen Zertifizierungsunterlagen wohl einmal pro Jahr) einer Revision unterziehen muss.und das immer noch nur für die Server!

Kurz gesagt, ich schaffe es nicht, hier den Überblick zu behalten und habe mir deshalb wie folgt beholfen.

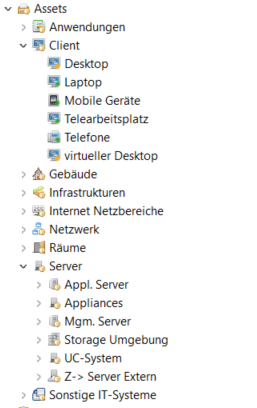

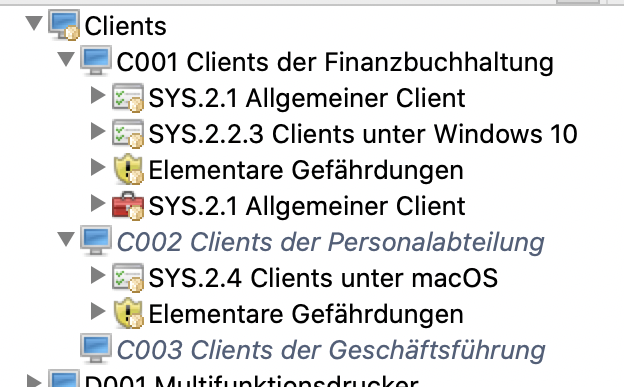

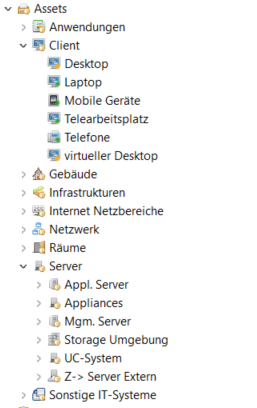

Ich pflege alle Objekte und Objektgruppen (also Geschäftsprozesse, Anwendungen, IT-Systeme, Räume,……) und bewerte diese nach ihrem Schutzbedarf. Da ich das alles in der ISM-Perspektive mache, lege ich alles unter Prozesse und Assets ab.

z.B.

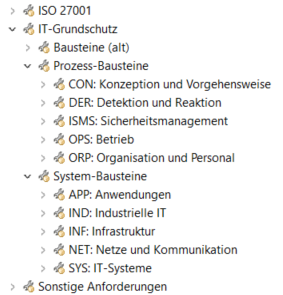

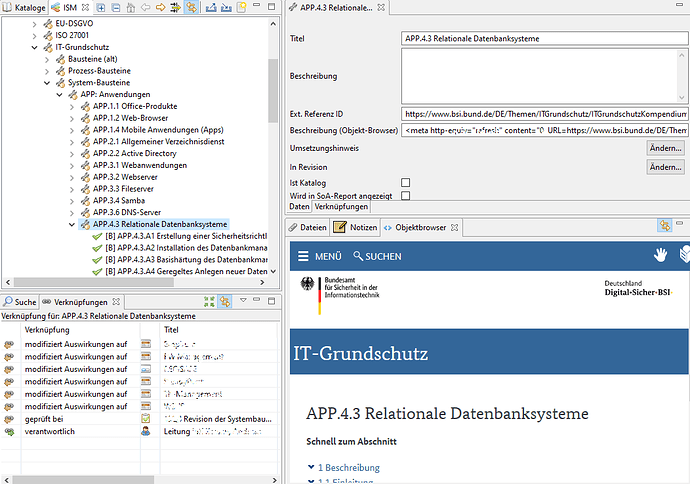

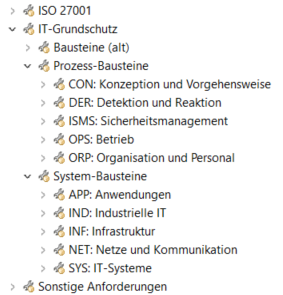

Außerdem liste ich alle Bausteine, unabhängig von den Objekten, auf. Diese habe ich in die Controls aufgenommen. Dort kann ich dann auch noch weitere Anforderungen wie z.B. die Anforderungen ISO27001 oder sonstige pflegen.

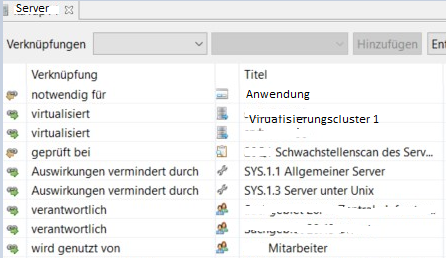

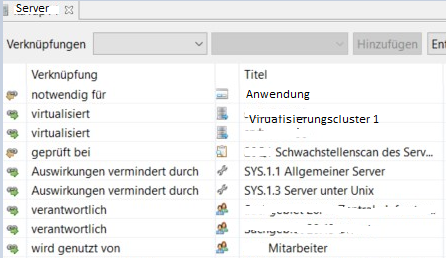

Nun verknüpfe ich einfach die Assets (IT-Systeme, Räume,…) mit den Bausteinen.

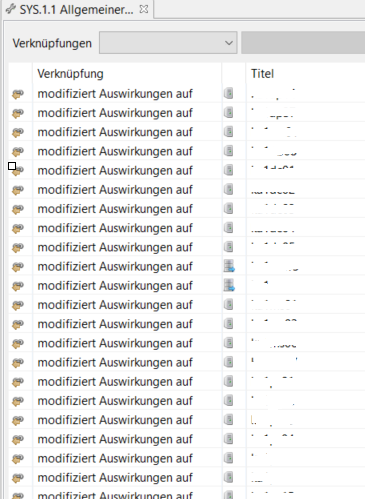

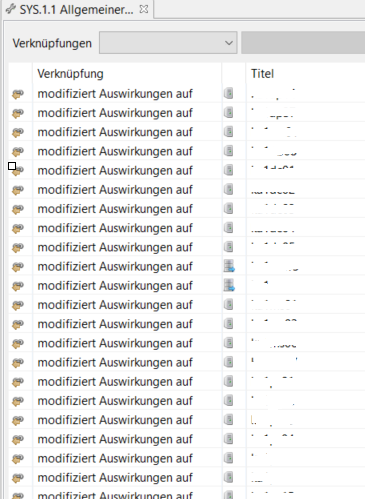

So habe ich zum einen die Übersicht, welche Bausteine ich für mein IT-System verwende. (s. oben) oder welche IT-Systeme ich mit meinem Baustein behandle (s. unten).

Ich finde, das ist konform nach den Vorgaben des BSI. Schon allein deshalb, weil ich die Regeln für die Gruppierung von Objekten sehr gut einhalten kann.

Wenn ich nun den Grundschutz-Check mit den Verantwortlichen durchführe, mache ich diesen gleich für alle Server (um bei dem obigen Beispiel zu bleiben) und nicht für jeden einzelnen.

Durch diese Vorgehensweise entstehen aber natürlich auch ein paar Probleme.

-

Manchmal kommt es auch vor, dass beim Grundschutz-Check auffällt, dass sich die Umsetzungen doch sehr unterscheiden.

Dann kopiere ich diesen Baustein einfach und lege einen zweiten Baustein an, den ich dann für die Ausnahme verwende. (also mit den jeweiligen Assets verknüpfe).

Also z.B.

SYS.1.1 Allgemeiner Server

SYS.1.1 Allgemeiner Server (besondere Server)

-

Manchmal kommt es vor, dass sich nur einzelne Umsetzungsbeschreibungen marginal unterscheiden.

Dann vermerke ich das in der Umsetzungsbeschreibung. Z.B. Die Umsetzung der Anforderung für den Server xyz ist folgt.

-

Nicht alle Objektverknüpfungen sind im Standard möglich.

Wenige Zeilen in der SNCA.xml Datei haben das Problem gelöst.

-

Die Standardberichte stellen das nicht dar.

Mit etwas Aufwand und dem vDesigner ist das Problem auch lösbar.

Alles in Allem habe kann ich jetzt natürlich nicht mehr von allen tollen Features der letzten Versionen profitiert aber ich sehe so den Aufwand für die Erstellung der Referenzdokumente als überschaubar an und behalte vor allem noch den Überblick. Aktuell habe ich so ca. 1200 Anforderungen zu beschreiben. Aber das für den gesamten Verbund.

Vielleicht konnte ich mit dieser Beschreibung dem Einen oder Anderen ein paar Ideen oder Anregungen geben. Ich bin der Meinung, dass die ganzen Umsetzungsbeschreibungen der Sicherheit dienen und nicht den ISB und die Administratoren beschäftigen sollten. Denn die personellen Ressourcen stehen leider nicht im Überfluss zur Verfügung.

Gruß

Hanspeter Langer